La cryptographie n’a pas attendu les ordinateurs pour naître. L’affaire ENIGMA* pendant la 2e Guerre Mondiale le démontre. Les premières utilisations datent de plus de 2000 ans.

Pour couvrir le sens d’un texte – et le rendre inintelligible ou inexploitable – nous disposons de deux solutions principales : le codage et le chiffrement.

Codage :

Le codage est une transformation du texte par des codes, caractère par caractère. Les alphabets étrangers, étranges ou antiques sont pertinents : chinois, arabe, sanscrit, cunéiforme, hiéroglyphes, maya, etc. Mais ce n’est pas un obstacle pour ceux qui connaissent ces langues ou ces codes. Seuls les hiéroglyphes mayas résistent encore à la traduction.

Les Templiers disposaient de leur propre code qui ne fait plus mystère depuis longtemps.

Les techniques pour créer des mots de passes solides utilisent ces méthodes de codage.

Le chiffrement est bien plus cohérent et solide.

Chiffrement

Le chiffrement remplace le texte par une suite inintelligible de caractères parfaitement classiques. Il existe trois modes, utilisés depuis des siècles : déplacement, remplacement ou mixte.

Transposition

Vous déplacez les lettres d’une façon précise : la clé.

La scytale* était de ce type. On enroule une bande de tissus ou de cuir sur un bâton dont le diamètre est la clé. Le message est ensuite écrit horizontalement, chaque lettre sur une spire successive. Cela revient au même que d’écrire le message dans un tableau de ‘x’ colonnes.

LA CHEMISE devient LCMEAHI* ES* (clé = 3)

Substitution

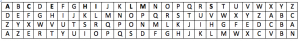

Vous remplacez une lettre par une autre : 1° celle qui est juste à droite sur le clavier, 2° 4 lettres plus loin dans l’alphabet ou 3° la même position dans l’alphabet en commençant par le Z. Les petits malins utilisaient comme clé un alphabet mélangé (comme celui du clavier de votre ordinateur, 4°).

La clé est le mode de remplacement.

LA CHEMISE devient 1° MZ VJR%ODR, 2° OD FKHPLVH, 3° OZ XSVNRHV ou 4° SA EITDOLT.

Le ‘chiffre de César*’ était de ce type.

Mixte

On utilise une séquence précise de Déplacements et de Remplacements.

Tous les systèmes de chiffrement à clé secrète actuels sur ordinateurs emploient ce mode complexe. La complexité est encore augmentée par la longueur de la clé … 128, 256 ou 512 bits (soit 16, 32 ou 64 caractères – alphanumériques, symboles et ponctuations compris).

Ils sont identifiés sous les noms : DES, 3DES, EAS suivi de 128, 256 ou 512.

Notez que le temps de déchiffrement sans connaitre la clé exige des moyens considérables. Comme la capacité de l’informatique est multipliée par deux chaque année, le temps de déchiffrement est, lui, divisé par deux. Ce qui laisse cependant aux systèmes actuels de belles années devant eux.

La Clé

Un seul élément est nécessaire pour chiffrer et pour déchiffrer: la clé. On parle donc de Cryptographie Symétrique. La protection de la clé est, évidemment, critique; c’est pourquoi on parle également de système à CLE SECRETE.

Tous ceux qui sont autorisés à déchiffrer le message doivent recevoir cette clé qu’il faut donc gérer et communiquer de manière sécurisée. On recommande l’envoi de la clé par un autre moyen (ou canal) que le message.

On résout partiellement le problème en déterminant une durée de vie bien précise pour la clé : de quelques semaines à … quelques heures. Le ‘livre des codes’ est donc l’objet à découvrir par l’ennemi.

Si vous perdez la clé, ou si vous n’utilisez pas la bonne, plus moyen de déchiffrer. Avec un résultat évident.

Que faire ?

Usage ?

Protéger des documents (la liste des mots de passe par exemple), des répertoires (vos factures) ou votre disque dur. La cryptographie à clé secrète sert à assurer la confidentialité – pendant une durée suffisante pour que l’information ait perdu suffisamment de sa valeur.

Ce mode permet également de détecter les problèmes d’intégrité puisque chaque modification d’un caractère rend le déchiffrement incohérent pour le mot qui le contient. Selon la technique choisie, on ne pourra même plus déchiffrer la suite du message.

Solutions

Comme le chiffrement et le déchiffrement sont fastidieux – surtout pour les longs messages – utilisez des solutions informatiques. Ces liens vous donnent des idées pour des solutions gratuites.

http://www.cachem.fr/les-5-meilleurs-outils-de-chiffrement/

http://www.commentcamarche.net/download/chiffrement-40

Petit truc

Vous utilisez sûrement un compresseur-décompresseur (.zip par exemple). C’est facile :

- Compressez votre fichier et donnez-lui un nom ‘typique’

- Remplacez l’extension (.zip) par une autre que vous n’utilisez pas beaucoup (.gif) ; le fichier sera illisible par les outils ‘faits pour’ (ils renverront une erreur)

- Classez éventuellement ces fichiers ‘étranges’ dans un répertoire à part.

Pour déchiffrer…

- Repérez le fichier qui vous intéresse

- Remettez l’extension (.zip)

- Décompressez le fichier.

Alors… Au travail ! C’est facile, pas cher, et cela peut vous faire économiser pas mal de soucis.

J’espère que les experts ne m’en voudront pas d’avoir simplifié presqu’à l’extrême…

Si vous voulez aller plus loi, regardez sur internet les expressions marquées d’une *.

Je parlerai la fois prochaine d’un autre système de chiffrement dit Asymétrique’ ou à clé privée. Nous traiterons ensuite des techniques de ‘camouflage’.

A bientôt, plus en sécurité avec vos informations

Jean-Luc

Google+

This article is in fact a nice one it assists new net visitors,

who are wishing for blogging.

Aw, this was an incredibly good post. Finding the time and actual effort to create a great article… but what can I say…

I put things off a lot and don’t manage to get nearly anything done.

I’ve read a few just right stuff here. Definitely worth bookmarking for revisiting.

I surprise how a lot attempt you put to create any such magnificent informative

website.