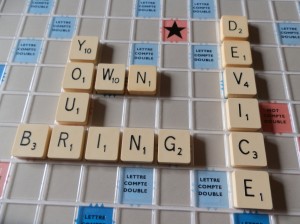

« Bring Your Own Device (BYOD)» ou « Apportez Votre Equipement de Communication (AVEC) » est le terme consacré quand vous apportez votre matériel mobile personnel ‘au travail’.

Le matériel mobile, qu’entend-t-on par là ?

C’est votre smartphone, votre tablette, votre ordinateur portable. Nous y ajouterons vos clés USB et votre IPod.

Il faut faire ici une différence entre le téléphone portable qui sert juste à téléphoner et à envoyer des SMS ou texto et les appareils plus modernes qui prennent des photos et des films, envoient des MMS et peuvent se connecter à l’internet. C’est cette seconde catégorie (la plus répandue) qui nous concerne.

Quel est le problème ‘perso’ ?

1° Ils enregistrent et mémorisent les mots, les images et les sons. Y compris les emails ou courriels avec leurs pièces jointes.

2° Ils les traitent et exploitent grâce aux logiciels et ‘Apps’.

3° Ils les transmettent à vos correspondants par liaison ‘sans fil’ et câblées.

En fait se sont des ordinateurs déguisés. Tous les problèmes de sécurité de l’information se retrouvent dans ces équipements légers et facilement transportables.

Si nous les perdons, si on nous les vole, si on regarde par dessus notre épaule quand nous sommes ‘occupés’, la confidentialité, l’intégrité et la disponibilité sont en danger.

La traçabilité est plus exposée car

1° nous si nous gardons pas de trace de nos communications, les fournisseurs de services, eux, le font ;

2° on peut nous localiser à quelques mètres près et nous suivre dans nos déplacements.

Comme ce sont des équipements personnels, beaucoup d’éléments de notre vie privée s’y retrouvent enregistrés. La protection par les codes pin et les mots de passe est, ici, une illusion. Une fois ces équipements entre les mains de personnes malveillantes, ils ont tout le temps d’utiliser les outils (disponibles sur internet) pour les casser ou les contourner. Ils ont très rapidement accès à tout.

Ils peuvent :

- transmettre certaines informations à qui et quand ils décident

- modifier certaines informations (p.ex. des photos) avant de les transmettre.

Je vous laisse imaginer à quoi je pense…

Mais, si nous n’avons pas de sauvegardes (backups), nous perdons tout : contacts et ‘mémoire’. Nous confions tout à ces petits gadgets. Nous ne prenons plus la peine de chercher à retenir les choses ! Nous enregistrons des copies ‘pirate’ (= illégales) de chansons ou de films, ou des copies autorisées qui nous ont coûté pas mal d’argent.

Nous devrions équiper ces appareils de mécanismes ‘spécifiques’ de protection, dont un antivirus – car ce sont des véhicules merveilleux de dissémination.

Mais équipements sont notre liberté ! Nous agissons avec eux comme nous voulons !

Quel est le problème ‘au travail’ ?

Notre liberté est une partie du problème. Notre ‘patron’ n’a aucun contrôle sur cet équipement que nous connectons au réseau (câblé ou non) de l’entreprise. Toutes les mesures qu’il prend sur ‘son’ matériel informatique n’ont pas d’effet sur nous.

Bon, ‘notre patron’ en profite aussi car cela augmente notre sacro-sainte ‘flexibilité’. Mais nous aurons encore plus de difficultés de faire la part entre notre vie privée et notre vie professionnelle.

Mais la perte ou le vol de notre équipement offre les informations de l’entreprise, par ailleurs protégées, à tout malveillant ou concurrent. Bref une bonne partie de l’investissement ‘sécurité’ de notre patron est totalement inutile.

Conséquences : Pertes financières, Difficultés opérationnelles et autres, Non conformité légale (protection de la vie privée), Perte de marché, Licenciements, Fermeture d’entreprise, etc.

Notre facilité et notre liberté vaut-elle vraiment le risque de chômage ? A nous de juger.

Dite-moi ci-dessous ce que vous en pensez. C’est un sujet qui devrait ouvrir un débat intéressant.

A bientôt, plus en sécurité avec vos informations.

Jean-Luc

Crédit Photo: 1) Dreamstime; 2) Privé

Google+